AMD回應安全性漏洞:將在未來數周內完全修復

上周,以色列安全公司CTS-Labs表示其發現了AMD Zen架構處理器和晶片組的安全隱患;3月21日,AMD在官方部落格回應,表示所有漏洞都可以在未來數周內完整修復,且不會對性能造成任何影響。在談AMD的修復操作之前先說說CTS-Labs的“粗糙流程”,因為他們在報告給AMD不到24小時之後就向媒體公開,讓AMD措手不及,這一點的確不夠厚道—畢竟業界的共識是90天。

AMD首先強調,相關漏洞並不涉及前一階段沸沸揚揚的“Meltdown”和“Spectre”。其次,存在安全風險的是嵌入式的安全控制晶片(32位元Cortex-A5架構)的固件和搭載該模組的部分晶片組(AM4、TR4等),並非Zen架構本身。

最後,掌握漏洞和實施攻擊都需要完全的管理員許可權,門檻還是很高的。

CTS剛釋出的漏洞演示

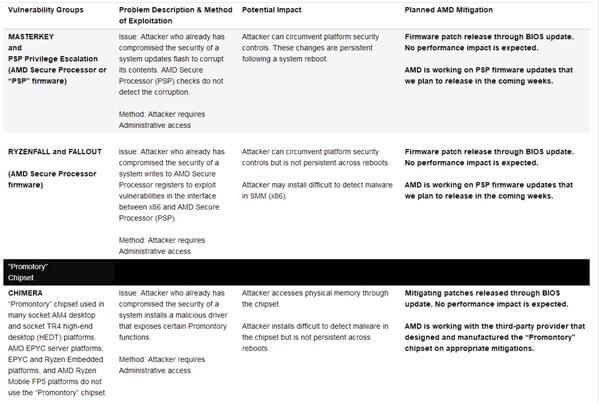

AMD初步將漏洞劃分為三類,分別是“Masterkey”“RyzenFall/Fallout”和“Chimera”,前兩者涉及安全晶片,後者則涉及晶片組。

解決方法上,“Masterkey”和“RyzenFall/Fallout”可通過BIOS更新,為PSP固件升級完全免疫,未來幾周就會釋出。

“Chimera”同樣可通過BIOS更新解決,AMD正和“Promontory”的外包商一同加緊合作。