(更新 Intel 回應) 安全人員發現 Thunderbolt 漏洞,並且無法藉由軟體修復

更新 : Intel 已就該漏洞進行聲明,並表示是可以藉由作業系統更新進行修補,詳細請參考 Intel 回應 Thunderbolt 漏洞之疑 “Thunderspy” 這篇文章

如果對於微軟發行的 Surface 筆電有研究的朋友,應該都會知道在去年所發表的 Surface Pro 7 並不支援 Thunderbolt 3,當時也有相當多的玩家對此感到不解,畢竟其採用的 10nm Ice Lake 處理器是首個集成 Thunderbolt 3 主控的處理器,微軟這樣不支援的動作難免令人覺得感到浪費。

如今看來微軟這樣的決定似乎是正確的,由於 Thunderbolt 可以直接讀取電腦中的記憶體資料,微軟認為這樣對於安全性是有疑慮的,縱使在 Thunderbolt 裝置上具備安全性模式,會在連接上設備時要求用戶進行驗證,以防止某些惡意的裝置通過存取 PCI Express 匯流排進行 DMA 攻擊和讀取主記憶體。

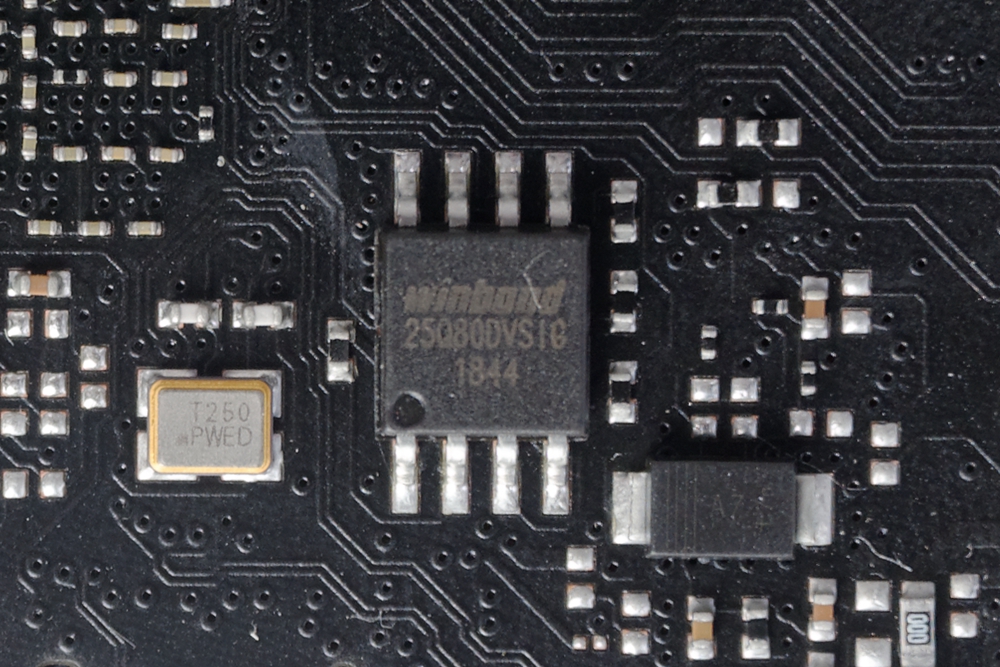

近期來自荷蘭埃因霍溫理工大學的安全研究人員 Björn Ruytenberg 發表了一份有關 Thunderbolt 的安全性的報告,該漏洞被稱作 Thunderspy,攻擊者只要能夠將其電腦的外殼卸除,找到主機板上存放 Thunderbolt 晶片韌體的 SPI Flash,並透過他所製作的工具直接對該 SPI Flash 寫入即可完成,如果使用者熟悉筆電拆解的技巧與結構,整個過程不用五分鐘即可完成,駭客表示這樣的裝備大約需要 400 美元的成本,其中包括 SPI 燒錄機以及差不多 200 美元的 Thunderbolt 相關配件。

↑ 用於存放 Intel JHL7340 TB3 晶片韌體的 Winbond 25Q80D SPI Flash。

↑ 攻擊示範影片。

這樣的攻擊手段目前並無法透過軟體更新來修補,並且幾乎所有自 2011 年到 2020 年間出貨具有搭載 Thunderbolt 的設備都會面臨這樣的漏洞威脅,除了非常少數 2019 年後出貨的產品具有內核直接記憶體存取保護機制 (Kernel Direct Memory Access Protection) 可以免疫以外,但市場上主流的一些機種,包含 HP EliteBook、聯想 ThinkPad P53 / X1 Carbon 2019 等幾乎都還是沒有搭載。

對於這樣的漏洞,目前的應對方法僅有建議使用者不要將自己具有 Thunderbolt 的設備放置於無人看管的公共場合,隨時保護好自己的設備並避免被陌生人接觸,如果情況允許則可以考慮更換筆電固定用的螺絲與外殼機構,避免輕易讓陌生人能夠卸除筆電的外殼等物理手段。

此外,如果要檢查自己的設備是否會被該漏洞所影響,該研究人員也開發了 Spycheck 這款的免費開原工具,可以幫助使用者確認自己電腦是否存在這個漏洞,用戶可以在 thunderspy.io 這個網站上下載。

參考資料 : A New Flaw Means You Can’t Let Your Thunderbolt Laptop Out of Your Sight